🔵Integrationen

Entdecken Sie die verschiedenen in Blockbrain verfügbaren Integrationen und erfahren Sie, wie Sie vorhandenen Tools für nahtlose Authentifizierung, Dateizugriff und Zusammenarbeit verbinden können.

Available Integrations

Obwohl diese Dokumentation detaillierte Schritte enthält, empfehlen wir einen kurzen Setup-Call mit unserem Expertenteam, um eine reibungslose Implementierung zu gewährleisten.

Dieser Call ist nicht zwingend erforderlich, aber die Erfahrung zeigt, dass ein 15-20-minütiger Setup-Call Ihre Integration erheblich beschleunigen und potenzielle Konfigurationsprobleme vermeiden kann.

Um einen Setup-Call zu vereinbaren, kontaktieren Sie bitte Ihren Key Account Manager.

Entra ID Integration

Dieser Leitfaden bietet eine schrittweise Anleitung zur Integration von Microsoft Azure Active Directory (AD) als Identity Provider mit Blockbrain Auth, um den Registrierungs- und Anmeldeprozess zu vereinfachen.

1. Azure AD Konfiguration

Sie benötigen Zugriff auf einen Azure AD Mandanten. Falls Sie noch keinen haben, folgen Sie dieser Anleitung von Microsoft um einen kostenlosen zu erstellen.

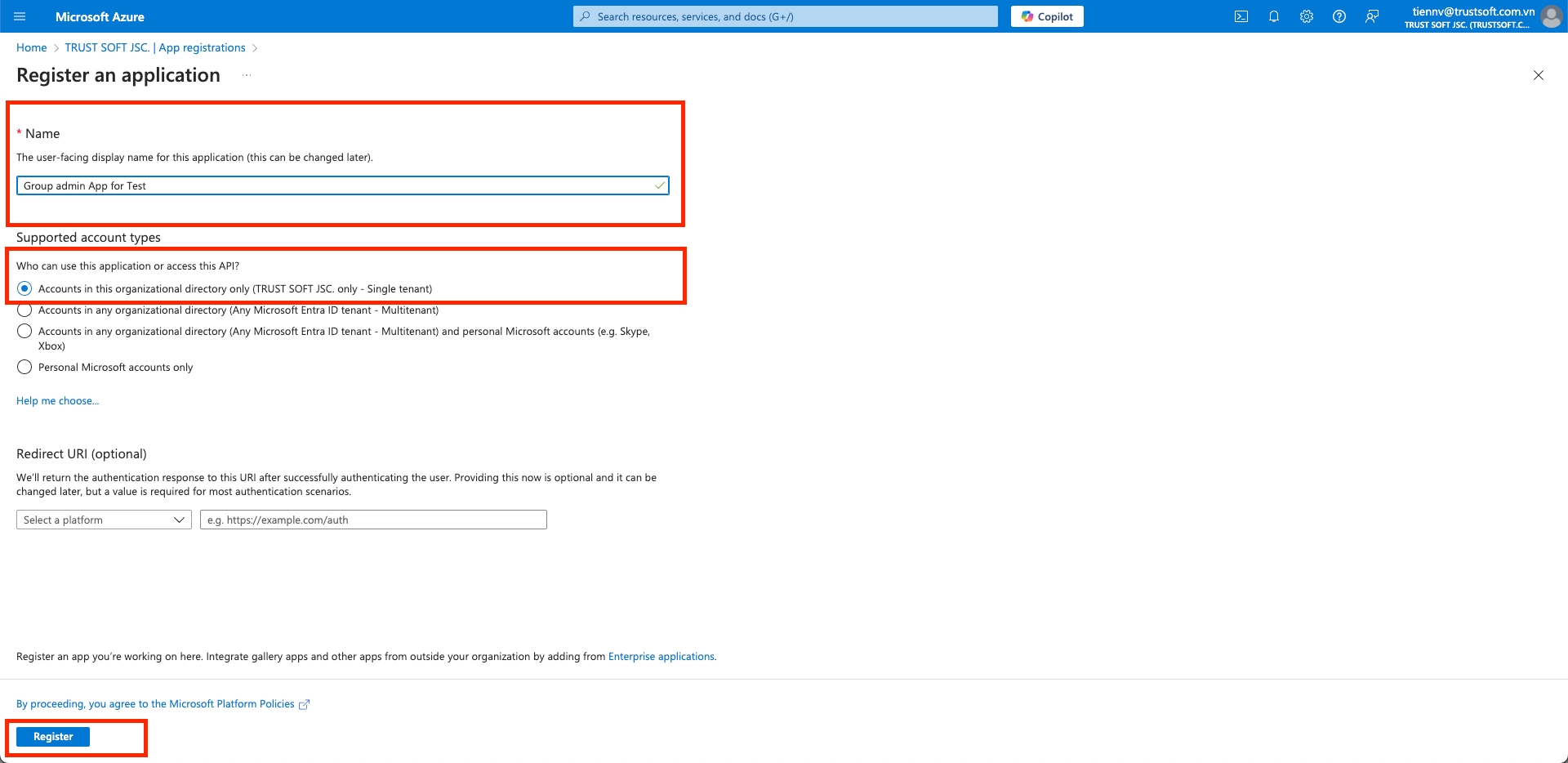

2. Registrieren Sie einen neuen Client

Naviegieren Sie zum App registration menus create dialog um eine neue App zu erstellenComment

Geben Sie der Anwendung einen Namen und wählen Sie aus, wer sich anmelden können sollte (Single-Tenant, Multi-Tenant, persönliche Konten usw.). Diese Einstellung hat auch Auswirkungen darauf, wie der Anbieter später in Blockbrain Auth konfiguriert wird.Comment

Wählen Sie im Feld "Redirect-URI" "Web" aus und fügen Sie die URL hinzu:

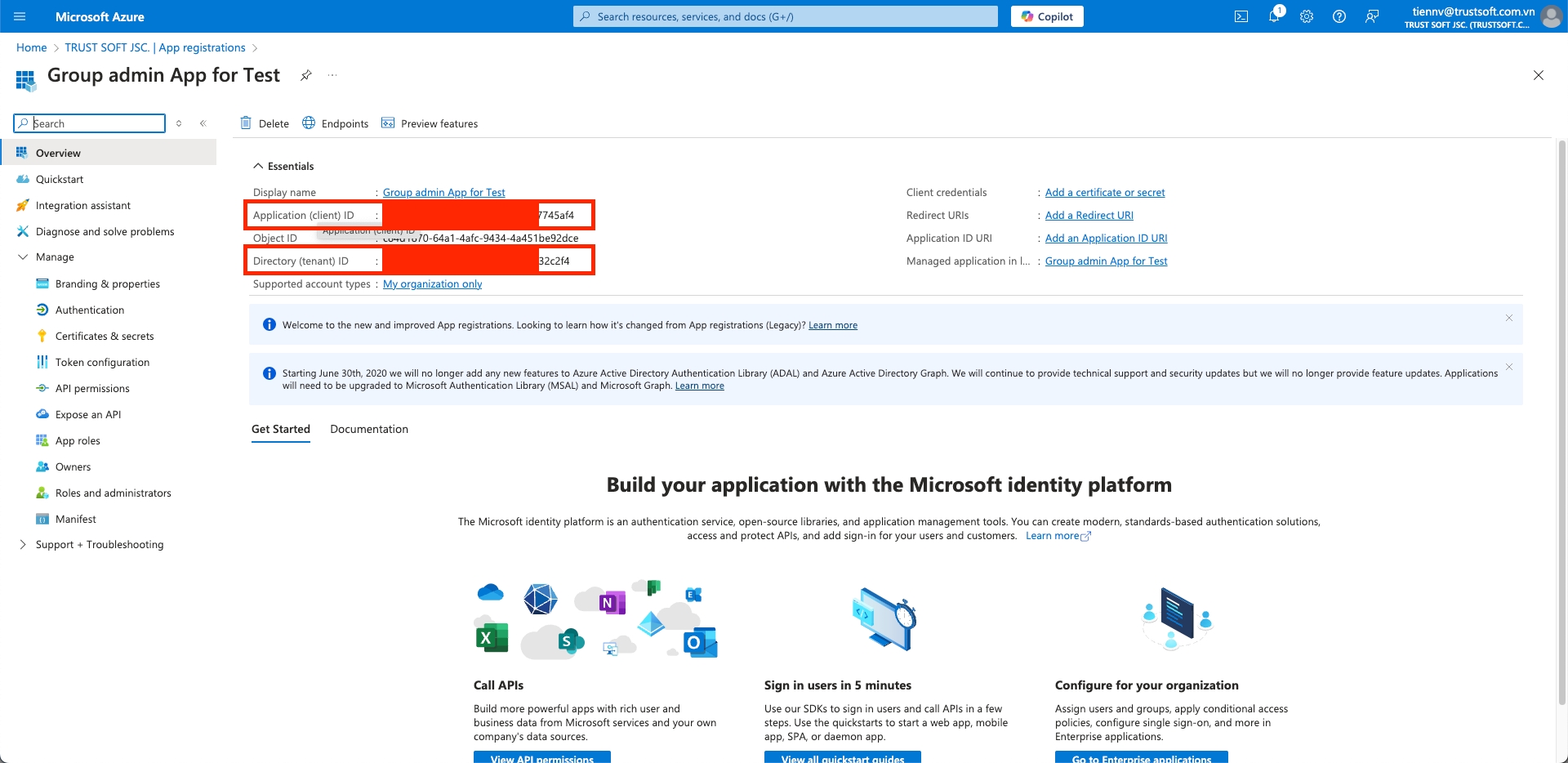

https://auth.theblockbrain.ai/ui/login/login/externalidp/callbackCommentSpeichern Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Tenant-ID) von der Detailseite.

3. Fügen Sie das Client Secret hinzu

Generieren Sie ein neues Client Secret zur Authentifizierung Ihres Benutzers.

Klicken Sie auf "Client Credentials" auf der Detailseite der Anwendung oder nutzen Sie das Menü "Zertifikate & Geheimnisse".

Klicken Sie auf "+ Neues Client Secret" und geben Sie eine Beschreibung sowie ein Ablaufdatum ein. Fügen Sie danach das Geheimnis hinzu.

Kopieren Sie den Wert des Secrets und speichern Sie ihn an einem sicheren Ort (z.B. in einem Passwort-Manager) für zukünftige Verwendung. Sie werden den Wert in Azure in Zukunft nicht mehr einsehen können.

Wenn Sie Ihr Secret verlieren oder es abläuft, müssen Sie ein neues Secret erstellen.

4. Token Konfiguration

Um Blockbrain Auth zu ermöglichen, Informationen vom authentifizierenden Benutzer zu erhalten, müssen Sie konfigurieren, welche Art von optionalen Ansprüchen im Token zurückgegeben werden sollen.

Klicken Sie im seitlichen Menu "Token configuration"

Klicken Sie auf "+ Add optional claim"

Fügen Sie

email,family_name,given_nameundpreferred_usernamezur ID token hinzu

5. API Genehmigungen

Um alle Informationen zu erhalten, die Blockbrain Auth benötigt, müssen Sie die entsprechenden Berechtigungen konfigurieren.

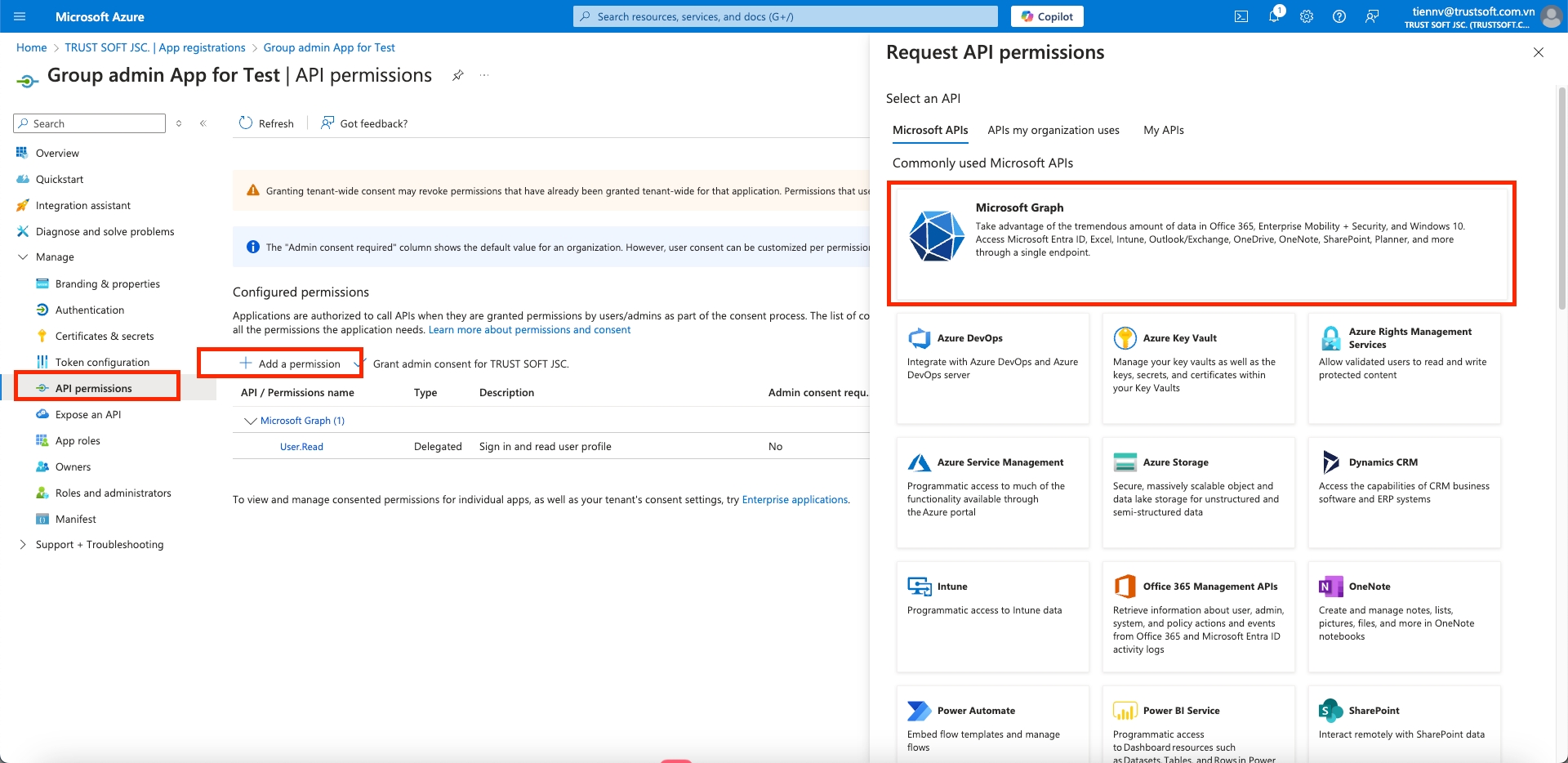

Navigieren Sie zu "API permissions" im seitlichen Menu

Stellen Sie sicher, dass die Berechtigungen "Microsoft Graph" umfassen:

email,profileandUser.Read

6. Andere gewährte Berechtigungen

Die OpenID-Autorisierung ist entscheidend für die Aktivierung des OpenID Connect-Protokolls. Dieses Protokoll ist besonders wichtig für die Verwaltung von Benutzeranmeldungen und die Ausstellung von ID-Token in Anwendungen.

Im Kontext der Anwendungsregistrierung beziehen sich "other permissions" auf die spezifischen Zugriffsrechte oder "Scopes", die von einer Anwendung benötigt werden. Diese Scopes bestimmen, auf welche Daten und Funktionen die Anwendung im Namen des Benutzers zugreifen kann.

Benutzereinwilligung: Bei der ersten Anmeldung des Benutzers werden sie aufgefordert, diese Berechtigungen zu gewähren. Dieser Schritt ist entscheidend, um die Zustimmung des Benutzers und die Sicherheitskonformität sicherzustellen. Abhängig von der Einrichtung Ihrer Organisation ist möglicherweise eine Administratorzustimmung erforderlich.

Nachdem die Zustimmung erteilt wurde, sind die Berechtigungen aktiv und werden in der App-Registrierung aufgelistet. Die Authentifizierung und Anmeldung sind jetzt möglich, und die Anwendung verfügt über die erforderlichen Zugriffsrechte.

Die "anderen gewährten Berechtigungen" sollten "Microsoft Graph" umfassen:

openid"

Azure Groups Integration

Dieser Leitfaden bietet eine schrittweise Anleitung zur Einrichtung der Azure Groups Integration innerhalb der Blockbrain Knowledge Bot Plattform.

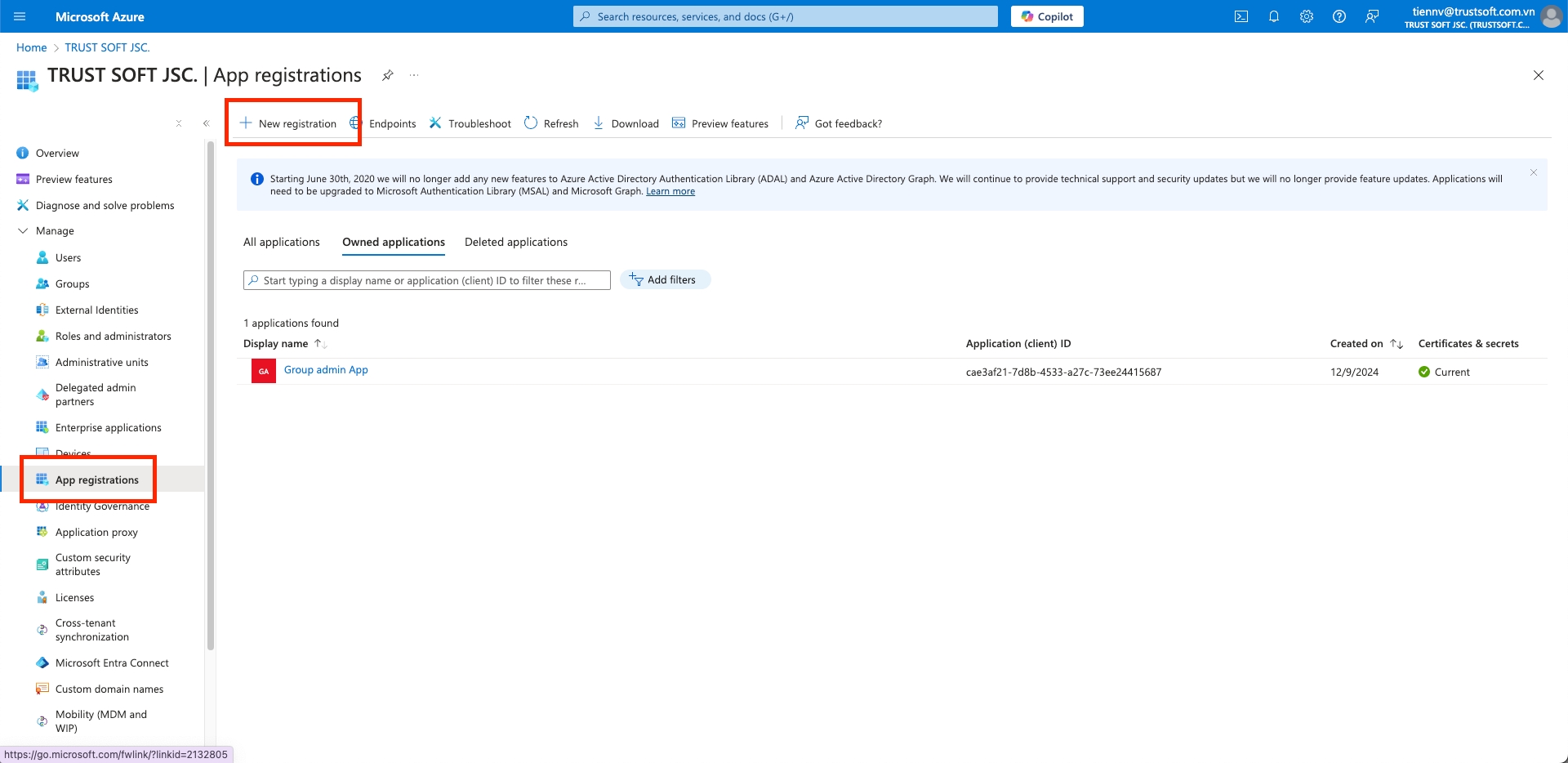

1. Eine neue Sites Admin App erstellen

Rufen Sie die Seite "Übersicht" auf und ermitteln Sie die Client-ID (Anwendungs- (Client) ID) und die Tenant-ID (Verzeichnis (Tenant) ID). Speichern Sie diese Informationen in einer Textdatei.

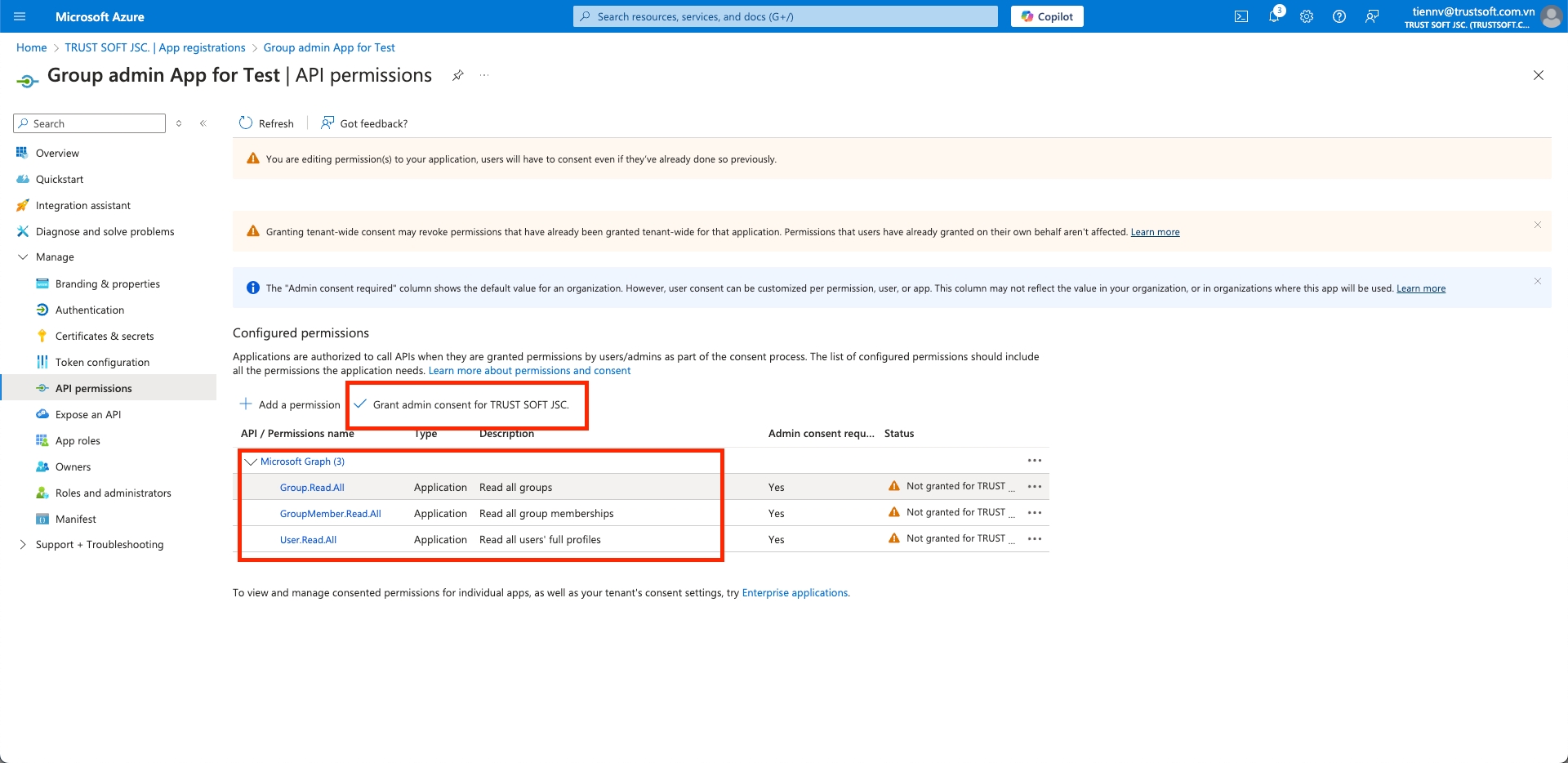

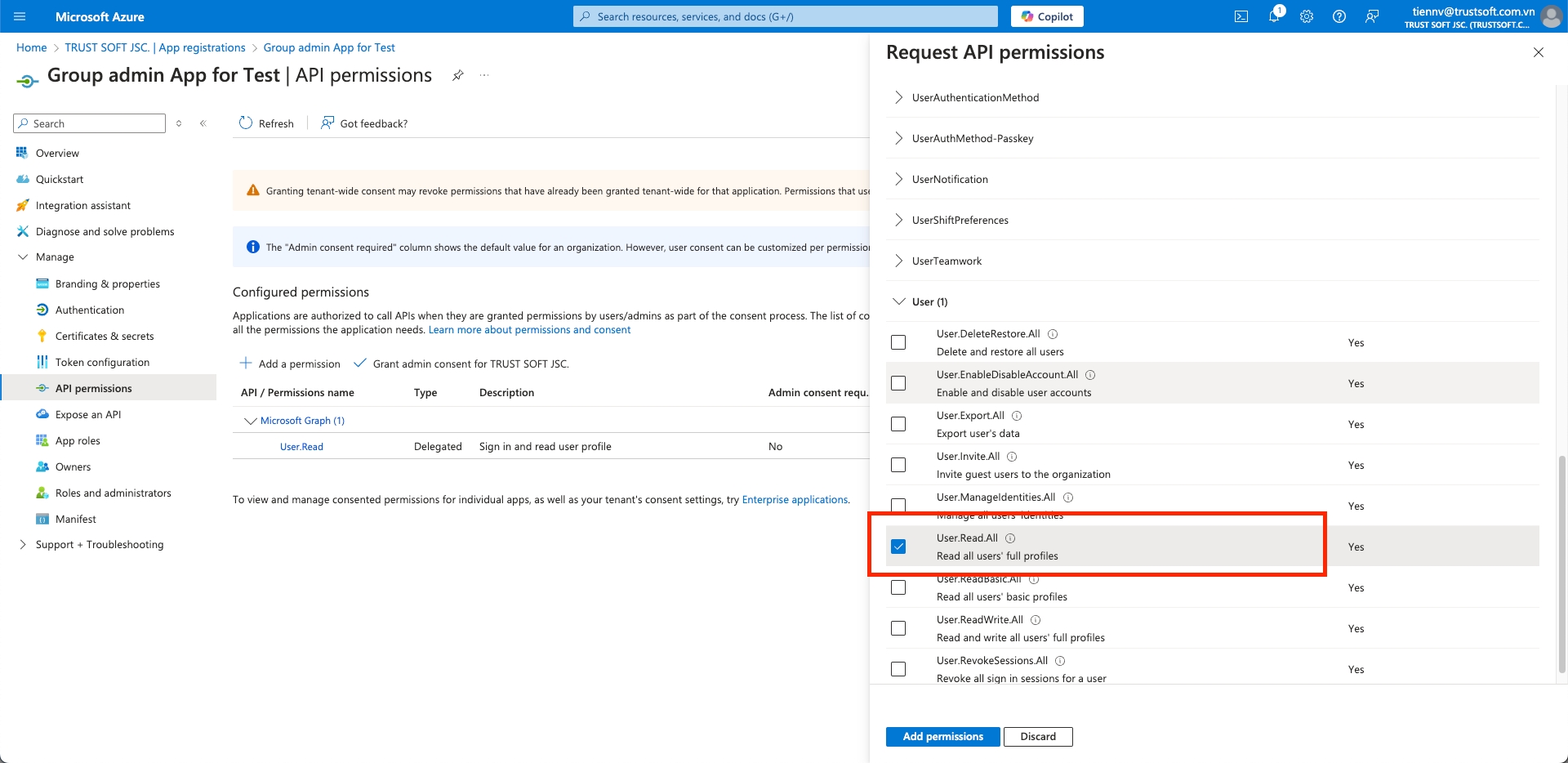

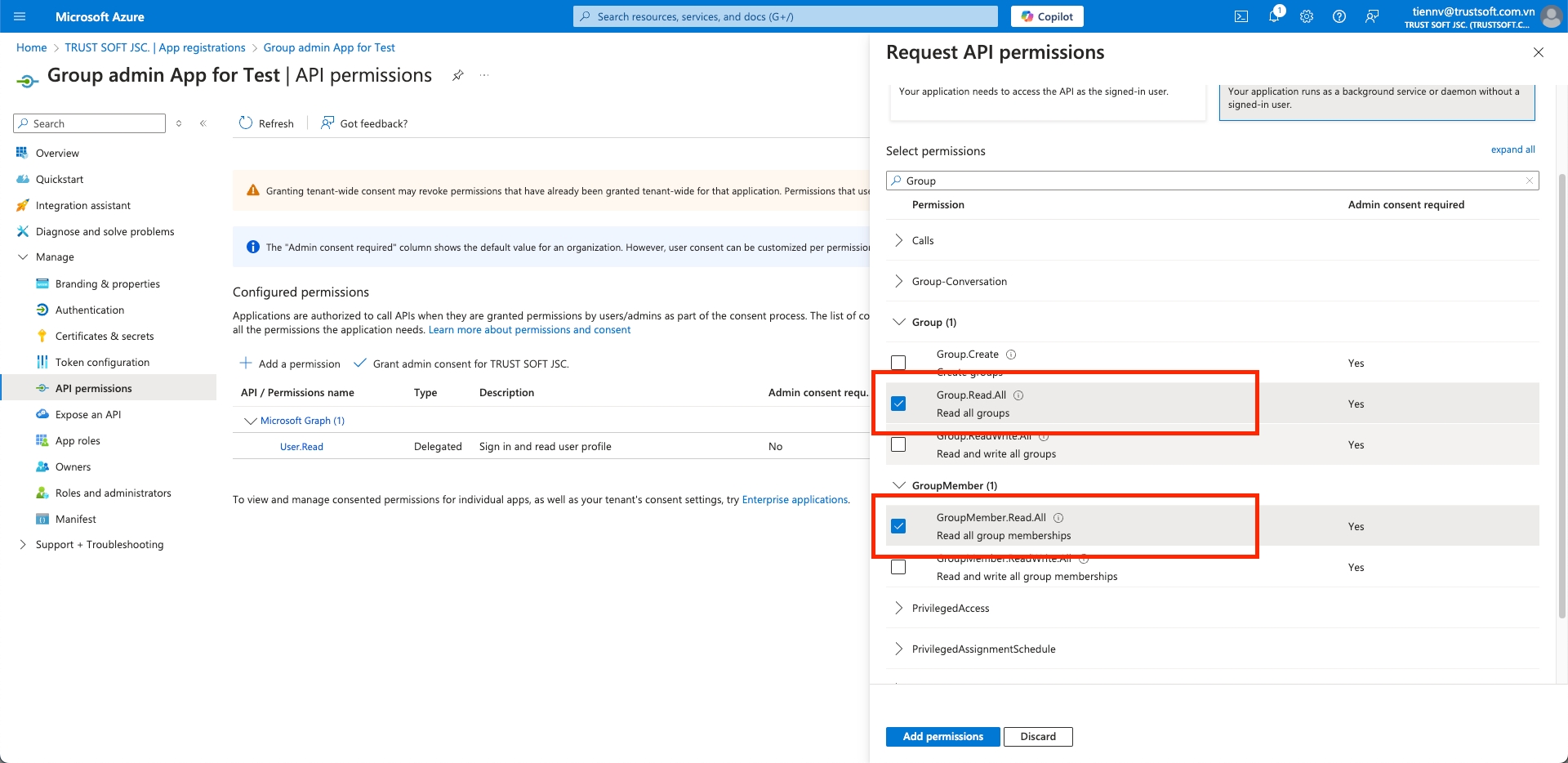

2. Graph-API-Berechtigung erteilen

Erteilen Sie in der Sites Admin App-Registrierung Graph-API-Berechtigungen für Group.Read.All, GroupMember.Read.All und User.Read.All

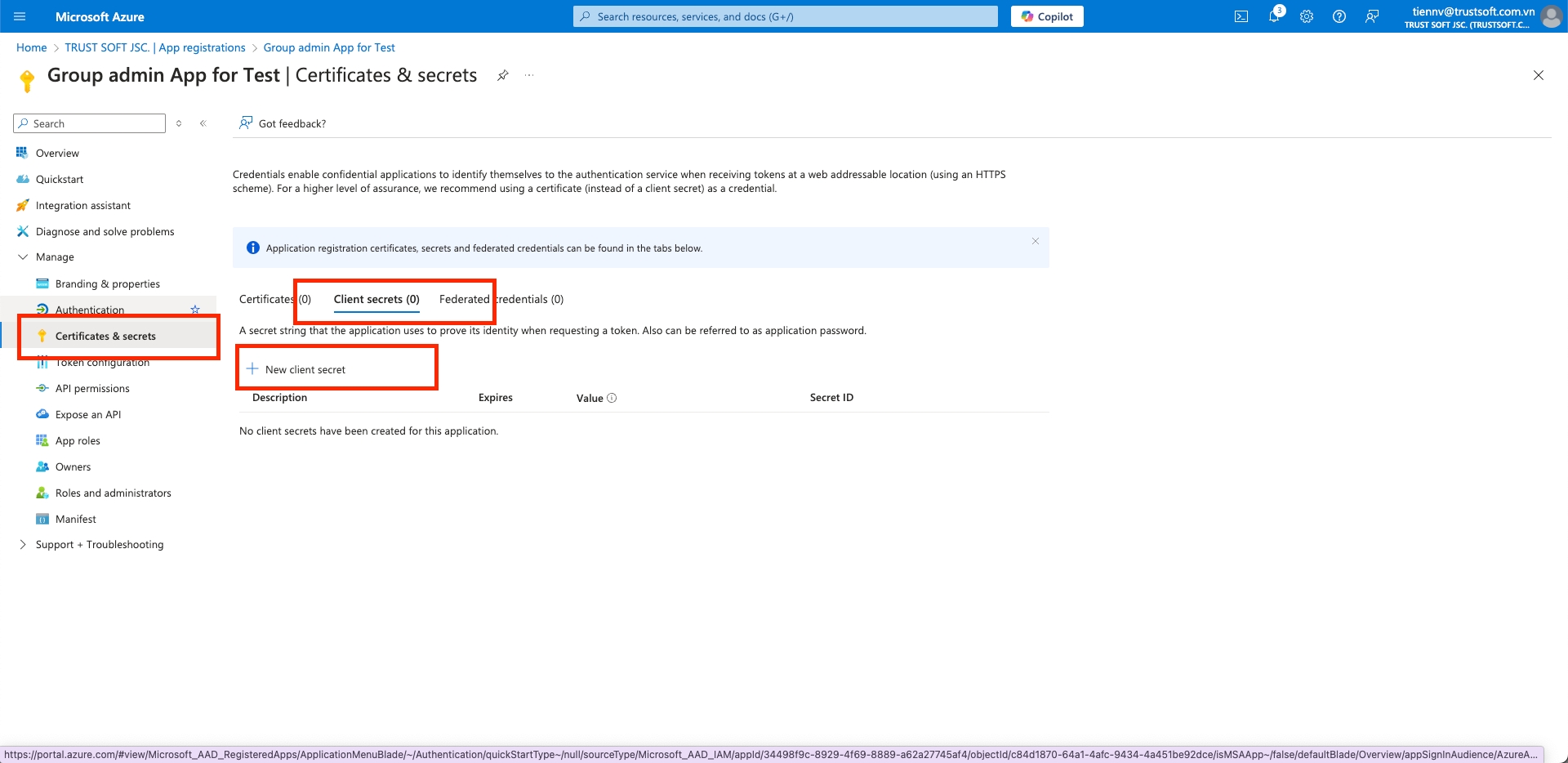

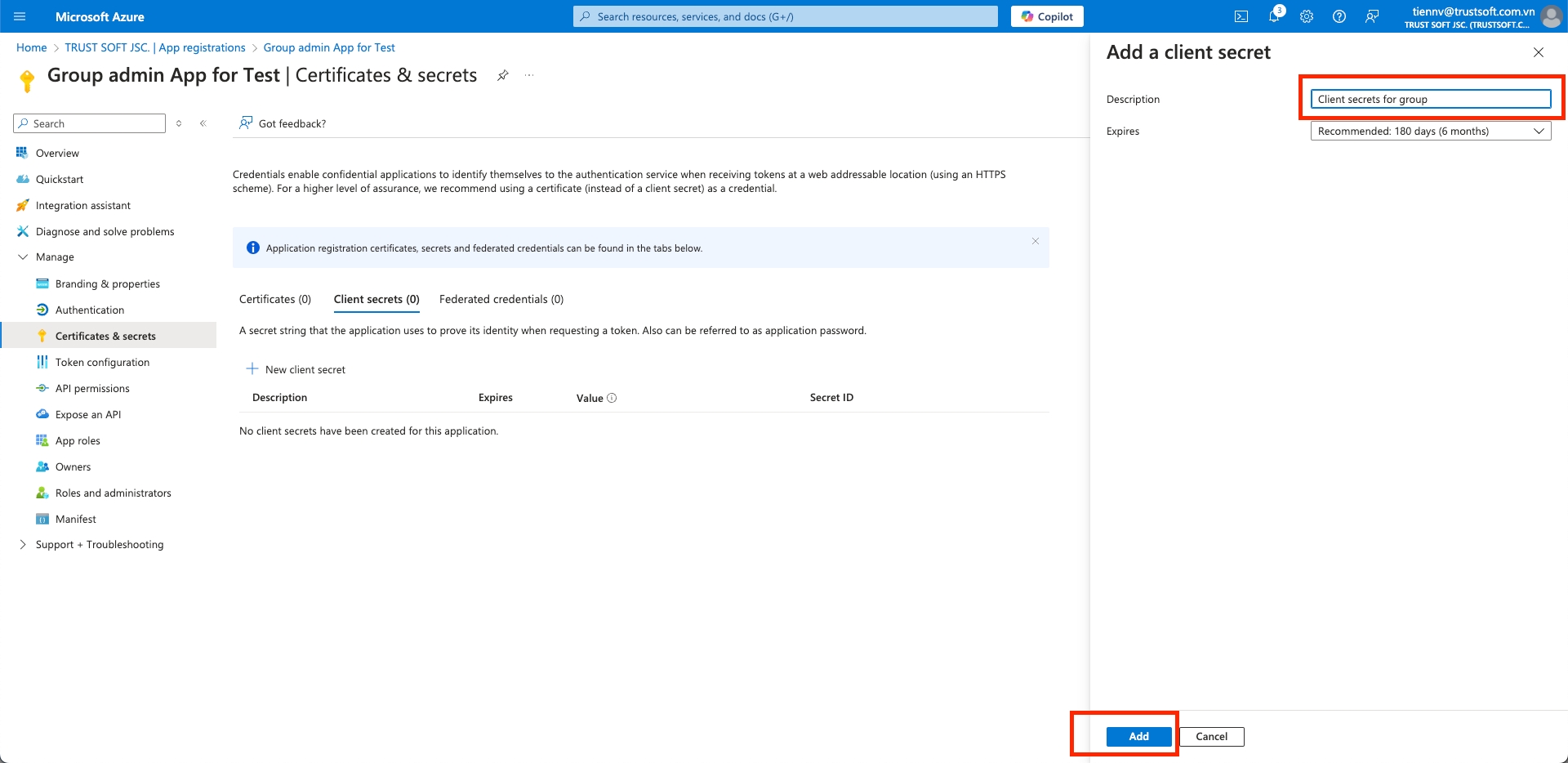

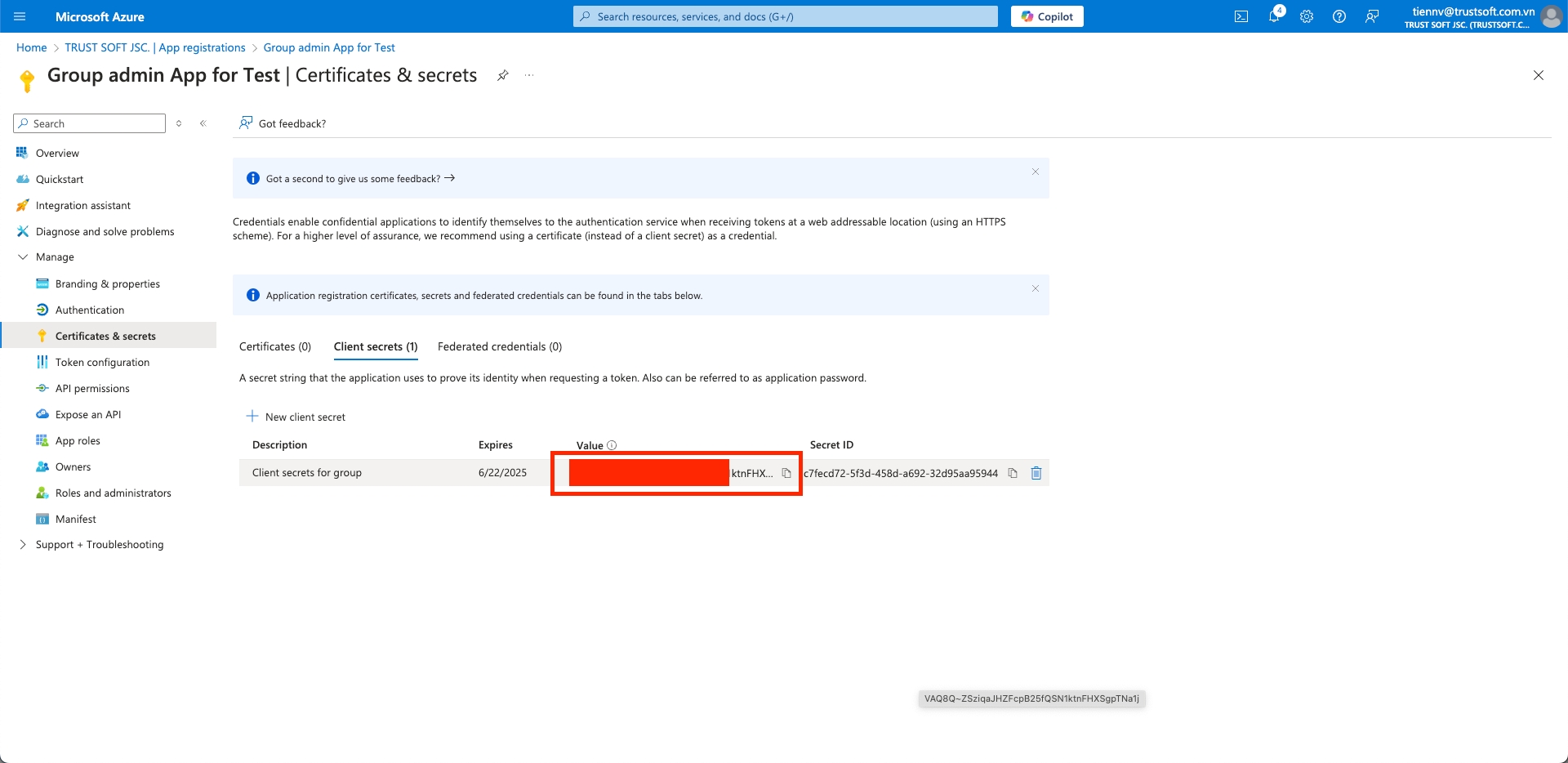

3. Client Secret Key erstellen

Navigieren Sie zur Seite Zertifikate & Geheimnisse, um Client-Geheimnisse zu erstellen.

Kopieren Sie den Wert des geheimen Schlüssels in die Textdatei, die die Client-ID und die Tenant-ID, Client Secret enthält. Ihre Textdatei sollte Folgendes enthalten:

Client Id: 4dbceba4-*******-960918801231

Client Secret: JPz****************

Directory (tenant) ID: cef6ac5c-7bc6-*****-fdf05232c2f4

4. Letzter Schritt

Geben Sie die Client-ID, den geheimen Client-Schlüssel, die Tenant-ID der Zielanwendung und eine Liste ausgewählter Websites an, die mit der Knowledge Bots-Plattform verbunden werden sollen.

Sharepoint anbinden

Dieser Leitfaden bietet eine schrittweise Anleitung zur Einrichtung von SharePoint-Ordnern als Wissensdatenbanken unter Verwendung von Azure Active Directory-Anwendungen.

Achtung: Bevor Sie Sharepoint anbinden, stellen Sie bitte sicher, dass die Entra ID Integration von Ihnen bereits abgeschlossen wurde!

Falls nicht, müssen Sie die Entra ID Integration zuerst abschließen, bevor Sie hier fortfahren können. Sie finden die Anleitung für die Entra ID Integration, indem Sie nach ganz zur Anleitung oben auf dieser Seite scrollen.

Falls Sie Probleme beim SSO, scrollen Sie bitte nach ganz unten zu Punkt 3 "Mögliche Probleme" um eine Lösung zu erhalten

1.1 Eine neue Sites Admin App erstellen

Gehen Sie zum Azure Portal.

Navigieren Sie zu Azure Active Directory > App registrations > New registration.

Rufen Sie nach der Erstellung der Anwendung die Übersicht-Seite auf, um die Client-ID (Anwendungs-ID) und die Tenant-ID (Verzeichnis-ID) zu erhalten. Kopieren Sie diese Werte und speichern Sie sie in einer Textdatei.

1.2 Erteilen von Graph-API-Berechtigungen

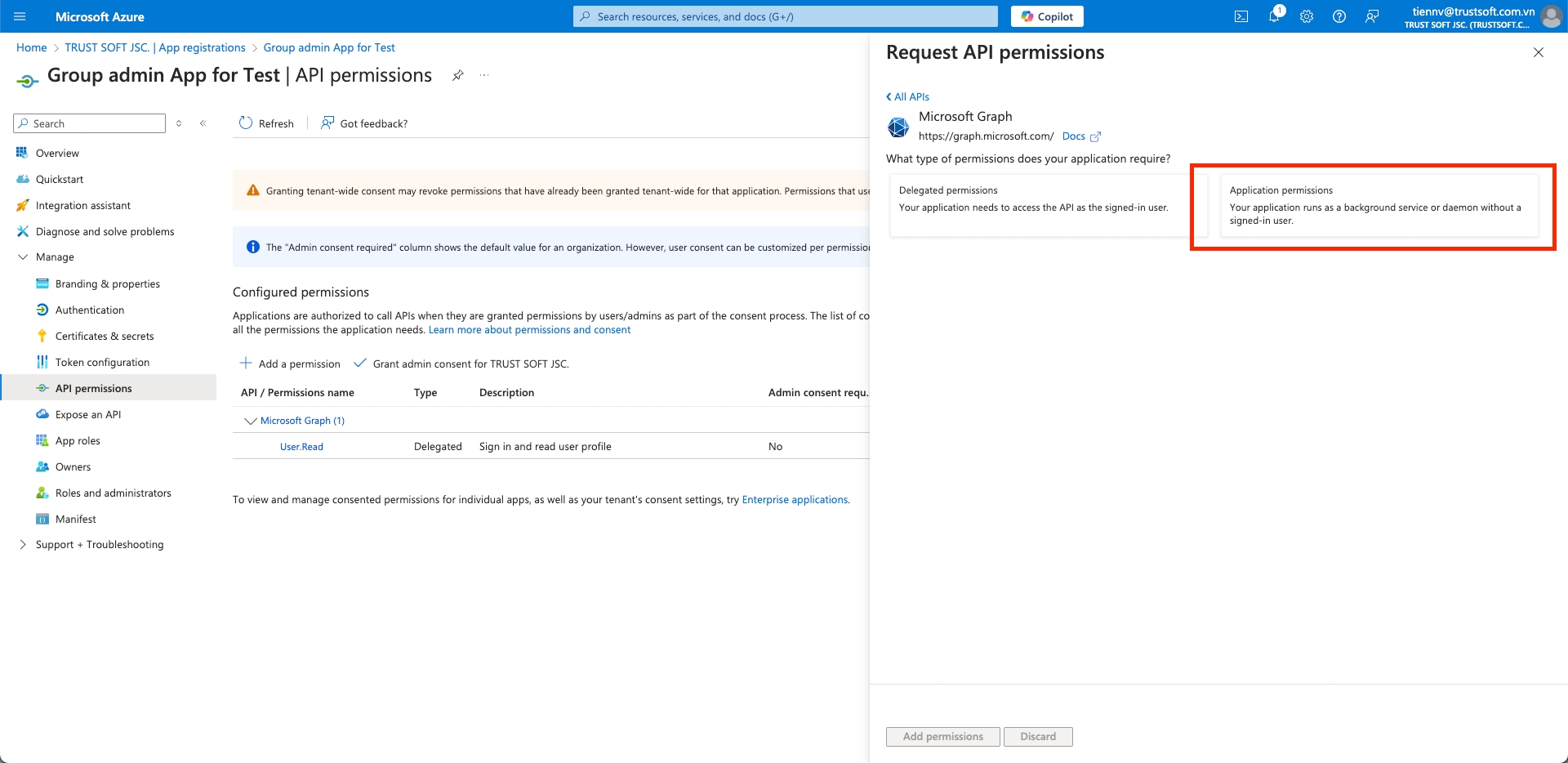

Gehen Sie im Azure-Portal zu API Permissions > Add a permission.

Wählen Sie Microsoft Graph > Application permissions.

Erteilen Sie die folgenden Berechtigungen:

Application.Read.All

Sites.FullControl.All

Nachdem Sie die Berechtigungen hinzugefügt haben, klicken Sie auf Grant admin consent, um die Berechtigungen zu genehmigen.

1.3 Client Secret Key kreieren

Navigieren Sie zur Seite Certificates & Secrets > New client secret.

Übertragen Sie den Wert des geheimen Schlüssels in die Textdatei, die die Client-ID und die Tenant-ID enthält. Ihre Textdatei sollte enthalten:

Client Id: 4dbceba4-*******-960918801231

Client Secret: JPz******************

Directory (tenant) ID: cef6ac5c-7bc6-*****-fdf05232c2f4

2. Registrierung der Zielapplikation

2.1 Zielanwendung erstellen

Führen Sie die gleichen Schritte wie oben aus, um eine weitere Anwendung zu registrieren, die als Zielanwendung für die SharePoint-Integration dienen soll.

Stellen Sie sicher, dass diese Anwendung auch über Sites.Selected Berechtigungen verfügt.

Nach der Registrierung erstellen Sie ein neues Kundengeheimnis und speichern es in Ihrer Textdatei mit den folgenden Angaben:

Client ID: 1ad09322-6c74-*****-8d736a2d9e92

Client Secret: Npn******************

Tenant ID: cef6ac5c-7bc6-*****-fdf05232c2f4

3. Konfigurieren der SharePoint-Integration in Blockbrain

Nachdem Ihre Anwendungen registriert und konfiguriert sind, führen Sie die folgenden Schritte aus, um SharePoint mit Blockbrain zu integrieren

Greifen Sie auf das Admin Panel zu:

Klicken Sie im Blockbrain-Arbeitsbereich auf Admin in der oberen rechten Ecke des Bildschirms. Dadurch öffnen sich die administrativen Konfigurationsoptionen.

Navigieren Sie zu Integrationen:

Klicken Sie in der linken Seitenleiste auf Integrationen. In diesem Bereich können Sie Integrationen für Ihren Arbeitsbereich durchsuchen, installieren und verwalten.

Initiieren Sie die SharePoint-Integration:

Klicken Sie im Bereich Integrationen auf Verbinden neben SharePoint, um mit der Einrichtung der Integration zu beginnen.

Geben Sie die Details der Integrationskonfiguration ein:

Es erscheint ein Pop-up-Fenster für die Konfiguration der Integration. Sie müssen die folgenden Felder aus Schritt 1: Registrieren der Sites Admin App im Azure-Portal ausfüllen:

Client ID (Admin App): Geben Sie die Client-ID für Ihre Admin-Anwendung ein.

Client-Geheimnis (Admin App): Geben Sie das Client Secret für Ihre Admin-Anwendung ein.

Mandanten-ID: Geben Sie die Tenant ID für Ihre Einrichtung ein.

Seiten abrufen:

Nachdem Sie die erforderlichen Details eingegeben haben, klicken Sie auf Seiten abrufen, um die verfügbaren Sites für die Integration abzurufen. Das System zeigt eine Liste der SharePoint-Seiten an, mit denen Sie eine Verbindung herstellen können.

Seiten auswählen:

Wählen Sie aus der Liste der verfügbaren Websites diejenige aus, die Sie in Blockbrain integrieren möchten. Sie können mehrere Websites auswählen, indem Sie auf jede Option klicken.

Fahren Sie mit der Einrichtung der Integration fort:

Sobald Sie die gewünschten Websites ausgewählt haben, klicken Sie auf Weiter, um mit dem Integrationsprozess fortzufahren.

Schließen Sie die Konfiguration ab:

Warnung vor Datentrennung:

Beachten Sie, dass die Verbinding mit alle Daten im alten SharePoint-Ordner getrennt werden, wenn Sie mit der Integration fortfahren. Vergewissern Sie sich, dass Sie bereit sind, die Verbindung zum alten Ordner zu trennen, bevor Sie speichern.

Geben Sie im letzten Konfigurationsbildschirm die Client-ID und das Client-Secret für die Zielanwendung in Schritt 2: Registrieren der Zielanwendung für die Verbindung mit SharePoint ein.

Überprüfen Sie die ausgewählten Sites unter Connected Sites.

Wenn alles korrekt aussieht, klicken Sie auf Speichern, um die Integrationskonfiguration abzuschließen.

Wenn Sie diese Schritte befolgen, sollten Sie in der Lage sein, die SharePoint-Integration mit Blockbrain erfolgreich zu konfigurieren. Wenn Sie Fragen haben oder weitere Unterstützung benötigen, lesen Sie bitte die entsprechenden Ressourcen:

3. Mögliche Probleme

Erhalten Sie beim SSO die Meldung "Administratorgenehmigung erforderlich" (Bild 1), oder beim Versuch die IDs für die Integration einzugeben "Integrationsfehler" (Bild 2)? Falls die der Fall ist, folgen Sie den unten folgenden Schritten:

Lösung:

Gehen Sie zur Azure App registration

API Permission

Admin Consent Haken setzen

Zuletzt aktualisiert